- 站长活动

-

WBTC地址破坏者通过“数字证据”被揭露 — Match系统:纸飞机最新版下载

时间:2010-12-5 17:23:32 作者:免费资源 来源:网络赚钱 查看: 评论:0内容摘要:这68亿美元地址中毒黑客,因为一份“数字化证据”而现形了,这其中包括一个“设备指纹”,据MatchSystems的首席执行官安德烈·库丁在5月23日发表的声明中所说。这位CEO声称,这些数字化证据最终这68亿美元地址中毒黑客,因为一份“数字化证据”而现形了,这其中包括一个“设备指纹”,据Match Systems的首席执行官安德烈·库丁在5月23日发表的声明中所说。这位CEO声称,这些数字化证据最终增强了受害者谈判的筹码,导致了所有资金的返还。

根据Match Systems的首席执行官的说法,攻击者并没有使用符合了解客户和反洗钱要求的监管交易所。因此,研究人员无法肯定地证明该人的身份。然而,他们发现了一些“间接”或“迹象”的证据,表明他们正在调查的人没有进行适当的尽职调查,而且因为疏忽,被盗的资金落入了他们的手中。这正是加强了他们在谈判中的筹码。

5月5日发生了一次针对以“0x1e”开头的以太坊账户的68亿美元地址中毒攻击。攻击者创建了一个看似将受害者的代币转到自己账户的假交易。这让受害者困惑,并使他们相信攻击者的地址是安全的,因为它给人一种受害者之前自愿向该地址发送资金的外观。

因此,受害者向攻击者的地址发送了价值68亿美元的WBTC,导致账户损失达97%。

然而,在5月10日,攻击者将几乎所有的被盗资金返还给了受害者,导致几乎全部资金的恢复。当时,区块链安全平台Match Systems声称,这一突如其来的事件是它促成双方谈判的结果。该团队声称Cryptex加密货币交易所也曾帮助进行这些谈判。

在5月23日与的一次谈话中,Match Systems的库丁透露了他们如何说服攻击者返还被盗资金的新细节。

据库丁所说,团队当天就意识到了中毒攻击,因为多个社交媒体账户开始声称一位加密货币“巨鲸”已将6800万美元的WBTC转账到一个新的地址。团队迅速意识到这笔转账是由于地址中毒攻击。然而,受害者的身份未知,而且没有明显的方式联系他们。

Match Systems团队决定向以太坊网络发布一条消息,直接面向受害者。“如果黑客不进行退款,请与我们联系以寻求帮助,”该消息表示。

正如库丁所说,作为回应,一个“第三方” contacting_MATCH研究人员,受害者不愿透露自己的身份,因此他们使用了一位联络人来促成沟通。Cryptex在这一期间也介入了,并提议帮助促成谈判。

攻击者没有用来自监管交易所的资金种钱包,也没有尝试通过这些交易所之一将偷窃的资金套现。因此,无法轻易确定攻击者的身份。

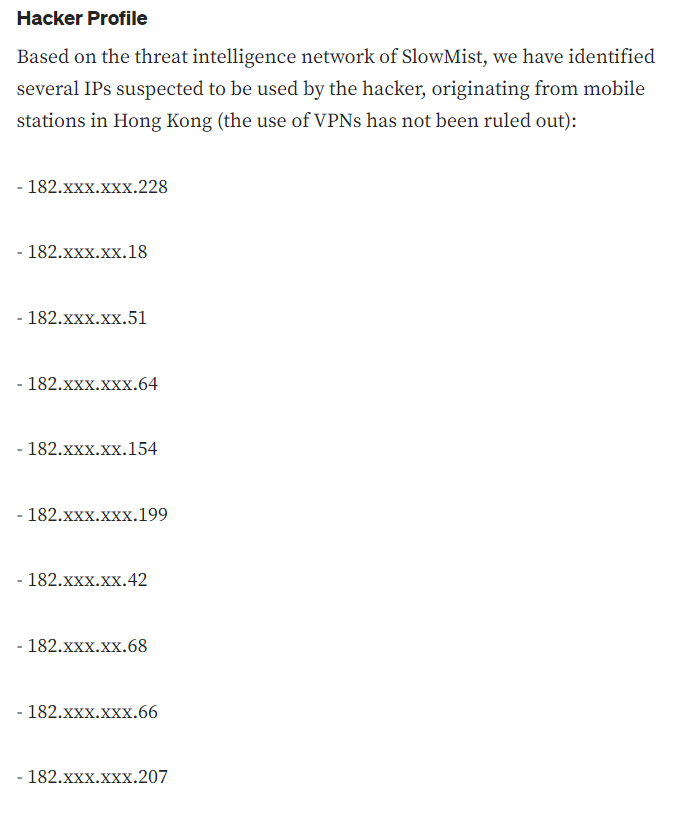

然而,据库丁称,团队能够将一些攻击者的交易追溯到位于香港的IP地址。这些地址成为进一步调查的跳板。

在5月8日的一篇博客文章中,区块链安全平台SlowMist也声称发现了这些IP地址。据称,这些地址是通过SlowMist的“情报网络”找到的。这些IP地址似乎与“移动站”或手机塔有关,尽管SlowMist并不能完全排除它们可能是VPN服务器的可能性。

据库丁所说,Match Systems能够将这些IP地址与可以用来识别攻击者的其他数字“证据”相连接,包括一个“设备指纹”。

据网络安全平台Trust Decision介绍,“设备指纹”可以包括有关用户的操作系统、处理器类型、内存、屏幕分辨率、浏览器版本、插件和扩展、时区设置、语言偏好、已安装字体、平均打字速度和浏览习惯等数据。

相关: AssangeDAO的加密货币活动令人怀疑,分析师敦促谨慎

相关: AssangeDAO的加密货币活动令人怀疑,分析师敦促谨慎库丁声称,这种数字化证据是今天捕捉网络安全犯罪分子的唯一方法。攻击者很少试图通过监管交易所进行套现。今天,有许多“专门洗钱服务”让黑客很容易地将加密货币换成现金。

美国有时会起诉这些洗钱服务,但库丁暗示,“可能会有自我销毁的聊天记录,他们的手机或设备中可能不会有任何东西,”这使得当局无法收集对他们的证据,双方便“教育得很好”。

因此,Match Systems没有试图追捕这些洗钱服务,而是专注于找到一条“极其细小的数字线索”,这条线索可以用来识别诈骗者。这条细线索可能包括IP地址、设备指纹和其他“技巧和窍门”。

库丁承认,这些证据只是“间接”或“迹象”的,因为它只证明了一个设备被用来洗钱被盗资金,并不能直接与攻击本身联系起来。然而,它仍然可以证明进行交易的人没有在确定接收到的资金的来源方面进行尽职调查。

“哦,是我们收到了被盗的钱。这不是我们的偷来的钱,”库丁模仿了攻击者常见的说法。但他补充说,“你必须知道尽职调查的非常简单的原则。”

团队使用这一证据与攻击者进行了谈判,他们通过区块链消息联系攻击者并开始对话。最终结果是攻击者返还了所有资金,且尚未受到起诉。

库丁承认,这可能会被视为一个糟糕的结果,因为攻击者不再对公众感兴趣起诉。然而,他争辩说,这种结果比大多数替代办法要好,因为至少受害者能够恢复所有的资金。“这可能是一个不太好的结果,因为罪犯将离开并没有受到任何惩罚,但这对于双方来说都不太糟糕,”他争辩说。

地址中毒攻击对于区块链用户来说是一个常见问题,尽管大多数并不像这个案例中最初看到的损失那么巨大。专家建议,用户应该在每笔交易中都检查发送地址,以确保他们不会成为这种攻击的受害者。

相关: 网络安全专家在Telegram上抓获黑客出售被盗代币

相关: 网络安全专家在Telegram上抓获黑客出售被盗代币

- 最近更新

-

-

2024-09-20 06:51:06尼日利亚开始审查其区块链技术政策

-

2024-09-20 06:51:06FTX声称窗口价格比特币、以太坊等低于市场价格

-

2024-09-20 06:51:06TON的旅程在开始之前就已经结束,因为其他人接过了Telegram的大旗

-

2024-09-20 06:51:06以太坊ETF将成为Web3增长“看涨期权”——加密分析师

-

2024-09-20 06:51:06io.net为其基于云的GPU获取网络添加了对苹果芯片的支持

-

2024-09-20 06:51:06账本连接黑客如何诱骗用户进行恶意批准

-

2024-09-20 06:51:06鲸鱼备战下一轮加密货币热潮,去中心化金融(DeFi)正在“觉醒”——重新定义金融

-

2024-09-20 06:51:06Interlay获得Web3基金会资助,为比特币与波卡之间搭建桥梁

-

- 热门排行

-

-

2024-09-20 06:51:06Huddle01 CEO解释为什么通信技术必须去中心化

-

2024-09-20 06:51:06币安采用尼日利亚当地规定的USDT价格上限进行合规。

-

2024-09-20 06:51:06价格分析 8/21:BTC、ETH、BNB、SOL、XRP、DOGE、TON、ADA、AVAX、SHIB

-

2024-09-20 06:51:06索马里禁止Telegram和TikTok传播不实信息

-

2024-09-20 06:51:06Web3健康环让用户拥有自己的健康数据 — 还可以佩戴它

-

2024-09-20 06:51:06金牛增强Zand Bank在阿联酋的加密货币和代币化服务

-

2024-09-20 06:51:06加密货币批评者——他们为什么对区块链有意见?

-

2024-09-20 06:51:06厌倦了银行和中心交易所?是时候改变了。

-